Jak chránit Java REST služby před neoprávněným přístupem a útoky

Java REST služby jsou dnes nepostradatelnou součástí moderních webových aplikací. S narůstajícím množstvím kybernetických hrozeb je nezbytné správně zabezpečit REST API, aby nedošlo k úniku dat či zneužití systémů. V tomto článku vám představíme klíčové principy a praktické techniky, jak své služby efektivně ochránit.

1. Základní principy bezpečnosti v REST (HTTPS, šifrování, tokeny)

Základem bezpečné komunikace je použití protokolu HTTPS, který zajišťuje šifrování dat mezi klientem a serverem. HTTPS chrání před odposlechem, manipulací s obsahem i útoky typu man-in-the-middle. Každé REST API by mělo být dostupné pouze přes HTTPS.

Autentizace a autorizace se nejčastěji řeší pomocí tokenů – jedinečných řetězců (např. JWT), které klient získá po přihlášení a které odesílá s každým požadavkem v hlavičce Authorization. Díky tomu není nutné znovu posílat přihlašovací údaje.

2. Implementace jednoduché token-based autentizace (JWT)

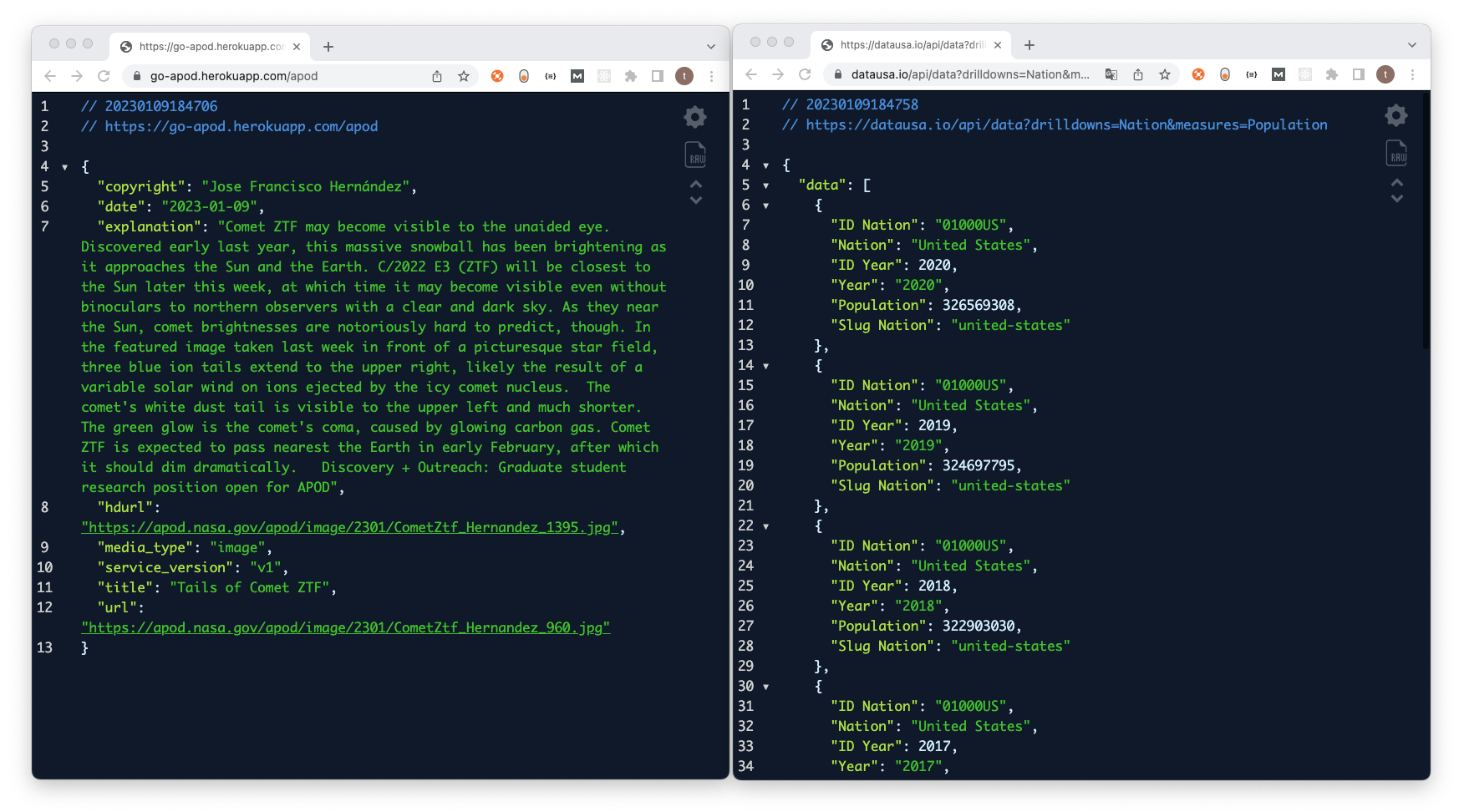

JWT (JSON Web Token) je dnes běžný způsob autentizace. Skládá se ze tří částí: hlavičky, těla a podpisu. Hlavička popisuje použitý algoritmus, tělo nese informace o uživateli (např. ID, role) a podpis zajišťuje integritu.

V prostředí Java EE a frameworku Jersey lze JWT implementovat jednoduše s pomocí knihoven jako jjwt. Po úspěšném přihlášení se vytvoří token, který se ukládá na straně klienta a přikládá ke každému požadavku. Server jej ověřuje a rozhoduje o přístupu na základě dat v tokenu.

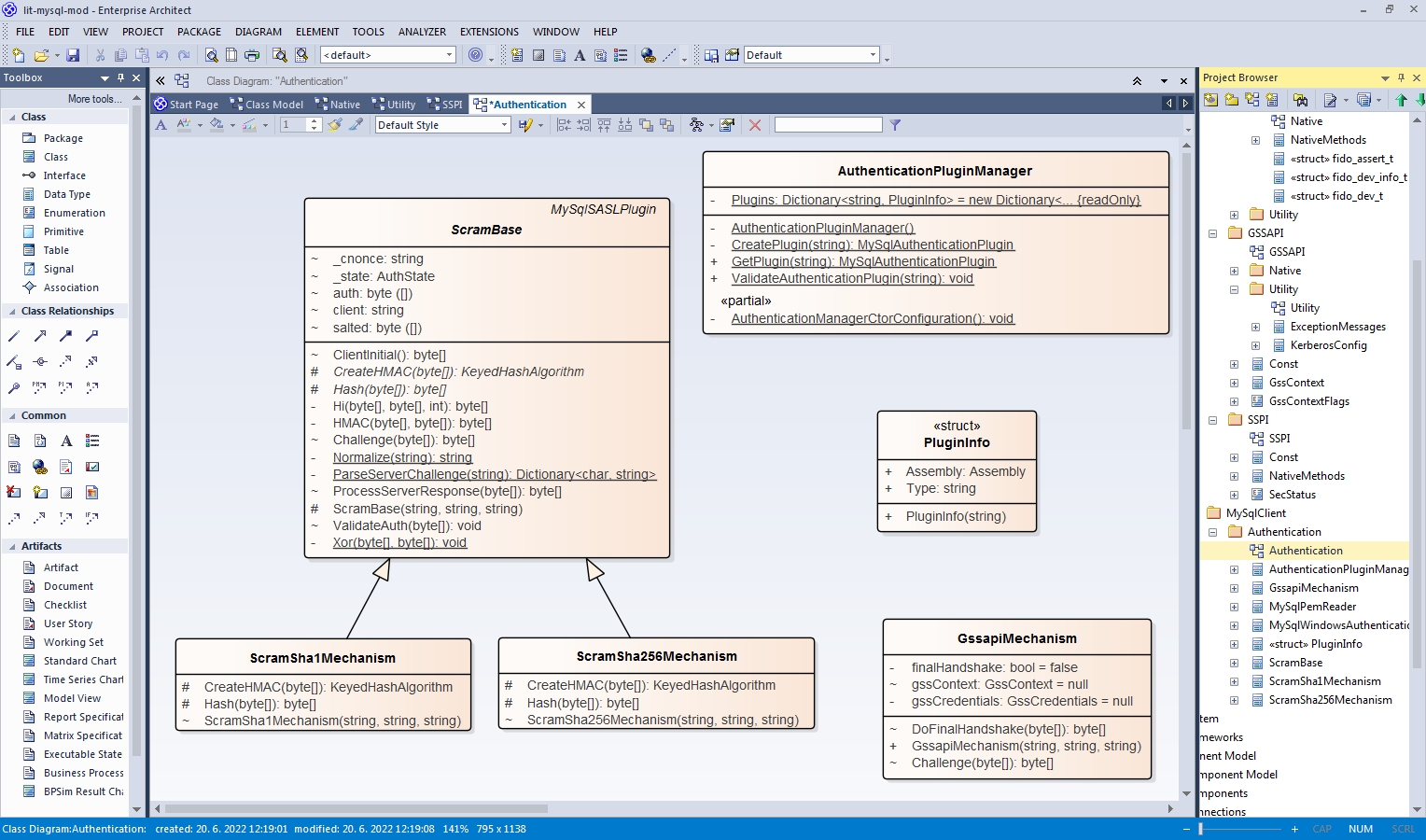

3. Jak řešit autorizaci na úrovni metod a zdrojů (role-based access control)

Role-based Access Control (RBAC) umožňuje přidělit uživatelům různé role a nastavit pravidla přístupu pro konkrétní zdroje nebo metody. Například uživatel s rolí ADMIN může mít přístup ke všem endpointům, zatímco běžný uživatel pouze k omezeným funkcím.

Jersey podporuje anotace jako @RolesAllowed, které lze použít spolu s vlastním filtrem pro zpracování JWT tokenu. Tím získáte přesnou kontrolu nad tím, kdo může jakou metodu volat.

4. Ochrana proti CSRF a XSS při integraci s frontendem (AJAX, formuláře)

Cross-Site Request Forgery (CSRF) a Cross-Site Scripting (XSS) patří mezi nejčastější webové útoky. Proti CSRF se používají speciální tokeny, které se vkládají do formulářů nebo hlaviček požadavků a na serveru se ověřují.

XSS útokům lze předejít důslednou validací vstupních dat a escapováním výstupu. Angular a další moderní frontend frameworky obsahují ochranu proti XSS již v základu, ale vývojáři by měli být stále obezřetní, zvláště při práci s dynamickým obsahem.

5. Logování a monitorování bezpečnostních incidentů v praxi

Každé API by mělo logovat pokusy o přístup, selhání autentizace, výjimky a podezřelé aktivity. Logování lze implementovat pomocí knihoven jako Log4j nebo SLF4J v kombinaci s nástroji jako Kibana, Prometheus či ELK stack.

Monitorování v reálném čase je zásadní pro včasnou detekci incidentů. Kromě toho umožňuje sledování výkonnosti a vytížení systému.

Chcete se naučit, jak vytvořit vlastní bezpečné Java REST služby?

Přihlaste se do kurzu Java REST služby s Hibernate a JPA a získejte praktické znalosti pro svůj budoucí vývoj.

Viac informacií preberáme na kurze:

Kurz JAVAEEREST - JAVA REST - RESTful Webové služby s Hibernate