Jak nastavit NAT, PAT a bránu firewall na směrovači Cisco - krok za krokem

Pokud spravujete podnikové sítě nebo se připravujete na Cisco certifikaci, témata jako NAT (Network Address Translation), PAT (Port Address Translation) a ACL (Access Control List) jsou pro vás nezbytná. Pomáhají nejen šetřit veřejné IP adresy, ale zároveň poskytují základní zabezpečení sítě vůči vnějším hrozbám. V tomto článku se podíváme na to, jak všechny tři komponenty fungují, jak je nakonfigurovat na Cisco zařízení a jak se vyhnout běžným chybám.

1. Proč používat NAT a firewall?

Představte si firmu, kde máte desítky nebo stovky interních zařízení. Pokud by každé mělo mít vlastní veřejnou IP adresu, narazíte na problém – veřejné IP adresy jsou omezené a zpoplatněné. Tady přichází na pomoc NAT:

- NAT umožňuje překládat soukromé adresy (např. 192.168.x.x) na veřejné adresy při komunikaci s internetem.

- PAT umožňuje, aby více zařízení sdílelo jednu veřejnou IP přes různé porty.

- ACL (Access Control List) poskytuje základní firewall – pravidla určující, který provoz bude povolen a který zamítnut.

V kombinaci tvoří tyto technologie základ bezpečné a funkční sítě.

2. Typy NAT a jak fungují

2.1 Statický NAT

Při statickém NATu se jedna interní adresa mapuje na jednu veřejnou adresu. Používá se zejména pokud má být server přístupný z internetu (např. web server, mail server).

ip nat inside source static 192.168.1.100 203.0.113.52.2 Dynamický NAT

Interní IP adresy se dynamicky mapují na veřejné adresy z definovaného poolu.

ip nat pool MOPool 203.0.113.10 203.0.113.20 netmask 255.255.255.0

ip nat inside source list 1 pool MOPool

access-list 1 permit 192.168.1.0 0.0.0.2552.3 PAT (Overloaded NAT)

PAT umožňuje sdílení jedné veřejné IP adresy více zařízeními pomocí různých portů.

ip nat inside source list 1 interface GigabitEthernet0/1 overload3. Konfigurace NAT a PAT – krok za krokem

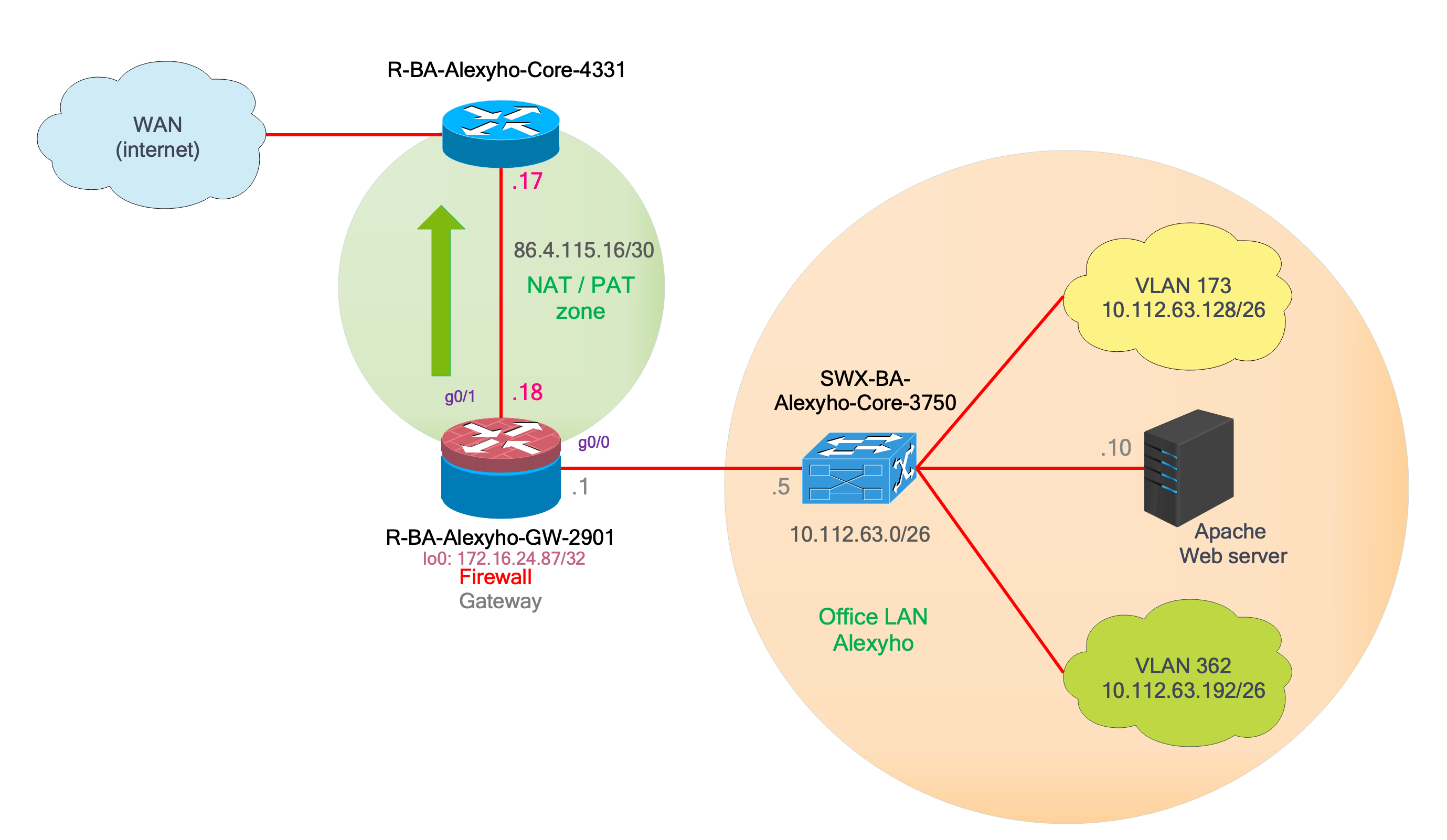

Představme si následující topologii:

- Interní síť: 192.168.0.0/24

- Router má veřejnou IP: 203.0.113.1

- Chceme použít PAT

interface GigabitEthernet0/0

ip address 192.168.0.1 255.255.255.0

ip nat inside

interface GigabitEthernet0/1

ip address 203.0.113.1 255.255.255.0

ip nat outside

access-list 1 permit 192.168.0.0 0.0.0.255

ip nat inside source list 1 interface GigabitEthernet0/1 overloadTato konfigurace zajistí, že všechna zařízení v interní síti budou mít přístup na internet pod jednou veřejnou IP adresou.

4. Firewall pomocí ACL

Access Control List je jednoduchý, ale efektivní způsob, jak definovat, co do sítě pustíme a co ne. ACL se aplikuje na konkrétní směr (inbound/outbound) na rozhraní routeru.

Příklad: Povolit jen HTTP a DNS z interní sítě

access-list 100 permit tcp 192.168.0.0 0.0.0.255 any eq 80

access-list 100 permit udp 192.168.0.0 0.0.0.255 any eq 53

access-list 100 deny ip any any log

interface GigabitEthernet0/1

ip access-group 100 outVysvětlení:

- permit tcp ... eq 80 – povolí HTTP

- permit udp ... eq 53 – povolí DNS

- deny ip any any log – zamítne vše ostatní a zaloguje

5. Konfigurace přístupu zvenčí (Port forwarding)

Pokud potřebujeme zpřístupnit interní server (např. web server na 192.168.0.100), můžeme nastavit statický NAT pro port 80:

ip nat inside source static tcp 192.168.0.100 80 203.0.113.1 806. Časté chyby a jak se jim vyhnout

- Zapomenutá rozhraní NAT – nezapomeňte nastavit

ip nat insideaip nat outside - ACL bez „deny any“ – bez explicitního zamítnutí projde všechno

- Chybná síťová maska – např. maska

255.255.255.0vs.0.0.0.255v ACL - Špatné pořadí pravidel v ACL – ACL se zpracovává shora dolů

7. Praktická laboratorní úloha

Vytvořte topologii:

- Router se dvěma rozhraními

- Interní síť 192.168.1.0/24 s klienty

- Veřejná IP: 198.51.100.1

- Server uvnitř: 192.168.1.10 (web server)

Úkoly:

- Implementujte PAT pro všechny klienty

- Otevřete port 80 pro web server (statický NAT)

- Omezte komunikaci jen na HTTP a DNS pomocí ACL

- Ověřte spojení pomocí

pingashow ip nat translations

Top 5 zajímavostí o NAT, PAT a ACL

- PAT umožňuje až 64 000 simultánních spojení na jedné IP adrese

- ACL se zpracovávají v pořadí – první platné pravidlo rozhoduje

- NAT překládá jen IP adresy, nikoli porty – PAT překládá i porty

- NAT je funkce vrstvy 3, ACL se aplikuje již na 2. nebo 3. vrstvě

- Statický NAT je nejbezpečnější pro přístup k serverům – lze snadno filtrovat

Závěr

NAT, PAT a ACL jsou základní pilíře bezpečnosti a konektivity v moderních sítích. Pokud je pochopíte a ovládnete jejich konfiguraci, otevře se vám cesta k pokročilé správě podnikových sítí. Pokud se chcete naučit více a vyzkoušet si to v praxi, doporučujeme kurz NA3 – Základy překládání adres, NAT, PAT a základní firewall.

Viac informacií preberáme na kurze:

Kurz NA3 - Základy překladu adres NAT/PAT a základní firewall