Jak filtrovat pakety API a VoIP v programu Wireshark - praktický průvodce

Pokud pracujete s analýzou sítí, víte, že zachytit API požadavky nebo VoIP hovory bez přesných filtrů je jako hledat jehlu v kupce sena. V tomto návodu si ukážeme, jak si ve Wiresharku nastavit pokročilé filtry – od REST/API komunikace až po SIP/RTP toky – a jak identifikovat pokusy o MITM útoky, nesprávné retransmise nebo výpadky kvality hovoru.

1. Proč filtrovat API a VoIP pakety?

- Bez zbytečného šumu – zachytíte pouze relevantní pakety, což šetří čas při analýze.

- Detailní diagnostika – zjistíte, zda API volá správné HTTP metody a hlavičky, nebo zda SIP registrace proběhla úspěšně.

- Zabezpečení sítě – snáze odhalíte útoky typu Man-in-the-middle, nesprávné SIP odpovědi nebo manipulace.

2. Filtrování API komunikace

API komunikace často probíhá přes HTTP(S). Ve Wiresharku použijeme filtrování podle TCP portů a HTTP protokolu:

tcp.port == 80 or tcp.port == 443– zachytí všechny HTTP(S) pakety.http.request.method == "POST"– zobrazí pouze POST API volání (např. JSON payload).http.host contains "api.example.com"– filtruje podle konkrétního API endpointu.

Příklad: pokud chcete sledovat jen JSON odpovědi, použijte:

http.content_type contains "application/json"Takto vyfiltrované pakety můžete exportovat a analyzovat payload, HTTP hlavičky a stavové kódy.

3. Filtrování VoIP (SIP + RTP)

VoIP komunikace probíhá přes SIP (signaling) a RTP (media). Ukážeme si, jak je přesně sledovat:

3.1 SIP filtr

sipTím zachytíte registraci, INVITE, BYE a všechny SIP zprávy. Pro detailnější pohled použijte:

sip.Method == "INVITE"Tímto uvidíte pouze začátky hovorů.

3.2 RTP filtr

rtpWireshark automaticky dekóduje RTP tok a zobrazí jitter, ztracené pakety nebo zpoždění v grafech.

3.3 Kombinovaný filtr

sip || rtp.port == 5004Pokud znáte port, kterým probíhá RTP, můžete filtrovat současně signaling i media tok.

4. Jak detekovat MITM útoky a anomálie signalizace

- SIP odpověď

200 OKneobsahuje očekávanéViahlavičky – mohou chybět nebo být upravené. - Různé IP adresy v

From:aContact:hlavičkách = možné přesměrování přes třetí server. - Neobvyklé

Proxy-RequireneboUser-Agenthlášky – indikátor MITM proxy nebo call-centrové manipulace.

Pro důkladnější analýzu je vhodné použít coloring rules a hledat nesrovnalosti v hlavičkách.

5. Praktické ukázky zachycení

5.1 API REST

GET /v1/users HTTP/1.1

Host: api.example.com

Accept: application/json

Authorization: Bearer xyz...5.2 SIP INVITE

INVITE sip:bob@company.com SIP/2.0

Via: SIP/2.0/UDP 10.0.0.1:5060;branch=z9hG4bK...

From: "Alice"

To:

Call-ID: ...

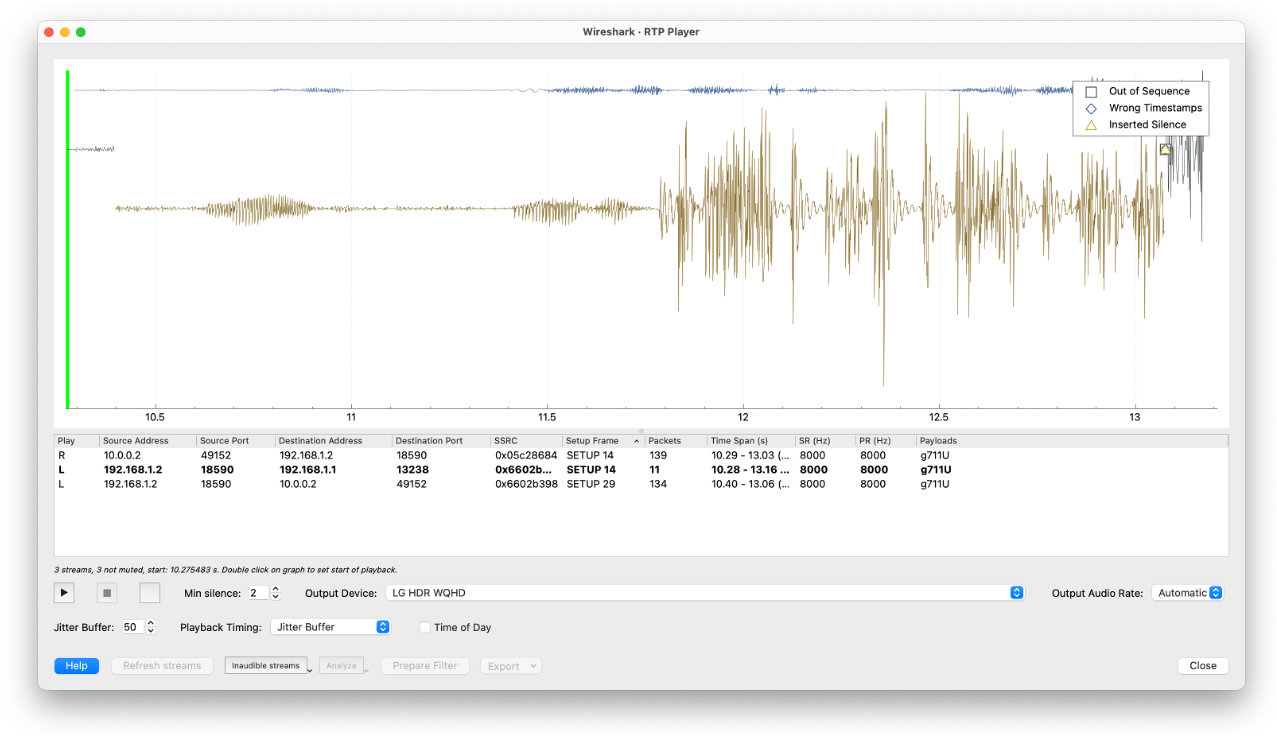

CSeq: 1 INVITE 5.3 RTP graf jitteru

Přejděte do Telephony → RTP → Show All Streams, vyberte tok a klikněte na Graph. Uvidíte jitter a packet loss. To pomůže posoudit kvalitu hovoru.

6. Tipy a triky pro efektivní práci

- tcp.stream eq N – sleduje konkrétní TCP relaci, například OAuth handshake.

- Wireshark coloring rules – zvýrazněte SIP odpovědi se stavem 4xx/5xx.

- Export PDML – XML formát pro automatizované skripty, např. v Pythonu – analýza hlaviček nebo HMAC hodnot.

- Přepsání hlaviček ve trace – anonymizujte citlivá data (tokeny, hesla) před sdílením souboru.

7. Často kladené otázky (FAQ)

Co když VoIP tok běží přes SRTP?

Wireshark SRTP nedekóduje bez klíče, ale můžete filtrovat signalizaci a porty, sledovat handshake.

Filtr např.: udp.port == 5060 nebo srtp.

Lze sledovat HTTPS pakety?

Ne – ale můžete analyzovat TCP handshake a SNI pomocí TLS filtru:

tls.handshake.extensions_server_name == "api.example.com"Lze přizpůsobit pro mobilní aplikace?

Ano – zachytávejte handshake přes TCP a HTTPS, hledejte REST endpointy pomocí filtru http.request.uri contains "/api/".

8. Závěr

Filtrování API a VoIP paketů ve Wiresharku výrazně urychlí a zefektivní vaši síťovou analýzu. Pomocí přesných filtrů, coloring rules a RTP grafů odhalíte nejen chyby v komunikaci, ale i pokusy o MITM útok. Pokud si chcete vše prakticky vyzkoušet, doporučuji kurz Analýza TCP/IP sítí přes Wireshark (Baby Hacking), kde si vše vyzkoušíte na reálných laboratorních scénářích.

Viac informacií preberáme na kurze:

Kurz NAW - Analýza TCP/IP sítí pomocí Wiresharku (Baby Hacking)