Ako nastaviť NAT, PAT a firewall na Cisco routeri – krok za krokom

Ak spravujete podnikové siete alebo sa pripravujete na Cisco certifikáciu, témy ako NAT (Network Address Translation), PAT (Port Address Translation) a ACL (Access Control List) sú pre vás nevyhnutné. Pomáhajú nielen ušetriť verejné IP adresy, ale zároveň poskytujú základné zabezpečenie siete voči vonkajším hrozbám. V tomto článku sa pozrieme na to, ako všetky tri komponenty fungujú, ako ich nakonfigurovať na Cisco zariadení a ako sa vyhnúť bežným chybám.

1. Prečo používať NAT a firewall?

Predstavte si firmu, kde máte desiatky alebo stovky interných zariadení. Ak by každé malo mať vlastnú verejnú IP adresu, narážate na problém – verejné IP adresy sú obmedzené a platené. Tu prichádza na pomoc NAT:

- NAT umožňuje prekladať súkromné adresy (napr. 192.168.x.x) na verejné adresy pri komunikácii s internetom.

- PAT umožňuje, aby viac zariadení zdieľalo jednu verejnú IP cez rôzne porty.

- ACL (Access Control List) poskytuje základný firewall – pravidlá určujúce, ktorý prenos bude povolený a ktorý zamietnutý.

V kombinácii tvoria tieto technológie základ bezpečnej a funkčnej siete.

2. Typy NAT a ako fungujú

2.1 Statický NAT

Pri statickom NATe sa jedna interná adresa mapuje na jednu verejnú adresu. Používa sa najmä ak má byť server prístupný z internetu (napr. web server, mail server).

ip nat inside source static 192.168.1.100 203.0.113.52.2 Dynamický NAT

Interné IP adresy sa dynamicky mapujú na verejné adresy z definovaného poolu.

ip nat pool MOPool 203.0.113.10 203.0.113.20 netmask 255.255.255.0

ip nat inside source list 1 pool MOPool

access-list 1 permit 192.168.1.0 0.0.0.2552.3 PAT (Overloaded NAT)

PAT umožňuje zdieľanie jednej verejnej IP adresy viacerými zariadeniami pomocou rôznych portov.

ip nat inside source list 1 interface GigabitEthernet0/1 overload3. Konfigurácia NAT a PAT – krok za krokom

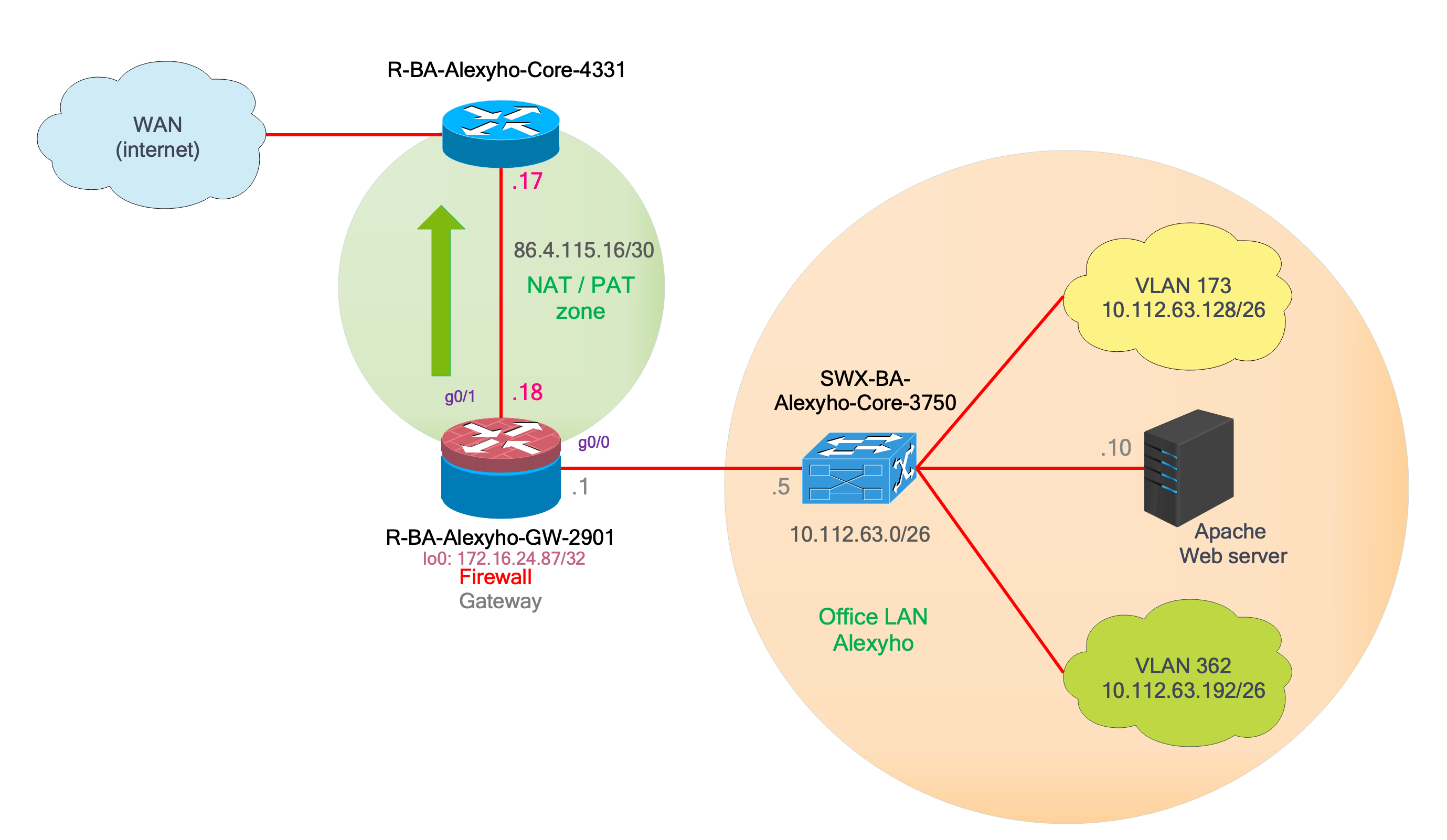

Povedzme, že máme nasledovnú topológiu:

- Interná sieť: 192.168.0.0/24

- Router má verejnú IP: 203.0.113.1

- Chceme použiť PAT

interface GigabitEthernet0/0

ip address 192.168.0.1 255.255.255.0

ip nat inside

interface GigabitEthernet0/1

ip address 203.0.113.1 255.255.255.0

ip nat outside

access-list 1 permit 192.168.0.0 0.0.0.255

ip nat inside source list 1 interface GigabitEthernet0/1 overloadTáto konfigurácia zabezpečí, že všetky zariadenia v internej sieti budú môcť pristupovať na internet pod jednou verejnou IP adresou.

4. Firewall pomocou ACL

Access Control List je jednoduchý, ale efektívny spôsob, ako definovať, čo do siete pustíme a čo nie. ACL sa aplikuje na konkrétny smer (inbound/outbound) na rozhraní routera.

Príklad: Povoliť len HTTP a DNS z internej siete

access-list 100 permit tcp 192.168.0.0 0.0.0.255 any eq 80

access-list 100 permit udp 192.168.0.0 0.0.0.255 any eq 53

access-list 100 deny ip any any log

interface GigabitEthernet0/1

ip access-group 100 outVysvetlenie:

- permit tcp ... eq 80 – povolí HTTP

- permit udp ... eq 53 – povolí DNS

- deny ip any any log – zamietne všetko ostatné a zaloguje

5. Konfigurácia prístupu zvonka (Port forwarding)

Ak potrebujeme sprístupniť vnútorný server (napr. web server na 192.168.0.100), môžeme nastaviť statický NAT pre port 80:

ip nat inside source static tcp 192.168.0.100 80 203.0.113.1 806. Časté chyby a ako sa im vyhnúť

- Zabudnuté rozhrania NAT – nezabudnite nastaviť

ip nat insideaip nat outside - ACL bez “deny any” – bez explicitného zamietnutia prejde všetko

- Nesprávna sieťová maska – napr. maska

255.255.255.0vs.0.0.0.255v ACL - Nesprávne poradie pravidiel v ACL – ACL sa spracováva zhora nadol

7. Praktická laboratórna úloha

Vytvorte topológiu:

- Router s dvoma rozhraniami

- Interná sieť 192.168.1.0/24 s klientmi

- Verejná IP: 198.51.100.1

- Server vo vnútri: 192.168.1.10 (web server)

Úlohy:

- Implementujte PAT pre všetky klienty

- Otvor port 80 pre web server (statický NAT)

- Obmedz komunikáciu iba na HTTP a DNS pomocou ACL

- Overte spojenie pomocou

pingashow ip nat translations

Top 5 zaujímavostí o NAT, PAT a ACL

- PAT umožňuje až 64 000 simultánnych spojení na jednej IP adrese

- ACL sú spracované v poradí – prvé platné pravidlo rozhoduje

- NAT prekladajú len IP adresy, nie porty – PAT prekladajú aj porty

- NAT je vrstva 3 funkcia, ACL sa aplikuje už na 2. alebo 3. vrstve

- Statický NAT je najbezpečnejší pre prístup k serverom – dá sa ľahko filtrovať

Záver

NAT, PAT a ACL sú základné piliere bezpečnosti a konektivity v moderných sieťach. Ak ich pochopíte a ovládnete ich konfiguráciu, otvorí sa vám cesta k pokročilej administrácii firemných sietí. Ak sa chcete naučiť viac a vyskúšať si to v praxi, odporúčame kurz NA3 – Základy prekladania adries, NAT, PAT a základný firewall.

Viac informacií preberáme na kurze:

Kurz NA3 - Základy prekladania adries NAT/PAT a základný Firewall

Súvisiace články:

- TCP vs UDP: Kľúčové rozdiely a použitie v praxi

- Diagnostika TCP/IP sietí – nauč sa riešiť chyby ako profi

- IPv4 adresovanie krok za krokom – rozumej subnetom a CIDR

- Nákup verejných IPv4 adries – čo, kde a za koľko?

- Dynamické smerovanie: RIP, OSPF i EIGRP v akcii

- Windows TCP/IP nástroje pre sieťovú diagnostiku – ipconfig, traceroute, pathping

- Ako fungujú metódy forwardovania (Store‑and‑Forward, Cut‑Through, Fast‑Forward) na Cisco switchoch