Ako filtrovať API a VoIP pakety vo Wiresharku – praktický návod

Ak pracujete s analýzou sietí, určite viete, že zachytiť API requesty alebo VoIP hovory bez presných filtrov je ako hľadať ihlu v kope sena. V tomto návode si ukážeme, ako si vo Wiresharku nastaviť pokročilé filtre – od REST/API komunikácie až po SIP/RTP toky – a ako identifikovať pokusy o MITM útoky, nekorektné retransmisie či výpadky kvality hovoru.

1. Prečo filtrovať API a VoIP pakety?

- Bez zbytočného ruchu – zachytíte len relevantné pakety, čo šetrí čas pri analýze.

- Detailná diagnostika – viete, či API volá správne HTTP metódy a hlavičky, alebo či SIP registrácia prebehla úspešne.

- Zabezpečenie siete – ľahšie odhalíte útoky typu Man-in-the-middle, nekorektné SIP odpovede či manipulácie.

2. Filtrovanie API komunikácie

API komunikácia často prebieha nad HTTP(S). Vo Wiresharku použijeme filtráciu na základe TCP portov a HTTP protokolu:

tcp.port == 80 or tcp.port == 443– zachytí všetky HTTP(S) pakety.http.request.method == "POST"– zobrazí len POST API volania (napr. JSON payload).http.host contains "api.example.com"– filtruje podľa konkrétneho API endpointu.

Príklad: ak chcete sledovať len JSON odpovede, použijete:

http.content_type contains "application/json"Tým vyfiltrované pakety môžete exportovať a analyzovať payload, HTTP hlavičky a status kódy.

3. Filtrovanie VoIP (SIP + RTP)

VoIP komunikácia prechádza cez SIP (signaling) a RTP (media). Povieme si, ako ich presne sledovať:

3.1 SIP filter

sipTým zachytíte registráciu, INVITE, BYE a všetky SIP hlášky. Pre detailnejší pohľad použite:

sip.Method == "INVITE"Takto uvidíte len začiatky hovorov.

3.2 RTP filter

rtpWireshark váš RTP tok automaticky dekóduje a dokáže zobraziť jitter, lost packets či delay v grafoch.

3.3 Kombinovaný filter

sip || rtp.port == 5004Ak poznáte port, ktorým prebieha RTP, môžete filtrovať súčasne signaling aj media tok.

4. Ako detekovať MITM útoky a anomálie Sigalingu

- SIP odpoveď

200 OKneobsahuje očakávanéViaheadery – môžu chýbať alebo byť upravené. - Rôzne IP adresy v

From:aContact:hlavičkách = možné presmerovanie cez tretí server. - Nezvyčajné

Proxy-RequirealeboUser-Agenthlášky – indíkátor MITM proxy či call-center manipulácie.

Na dôkladnejšiu analýzu je dobré použiť coloring rules a hľadať nezrovnalosti v hlavičkách.

5. Praktické ukážky zachytu

5.1 API REST

GET /v1/users HTTP/1.1

Host: api.example.com

Accept: application/json

Authorization: Bearer xyz...5.2 SIP INVITE

INVITE sip:bob@company.com SIP/2.0

Via: SIP/2.0/UDP 10.0.0.1:5060;branch=z9hG4bK...

From: "Alice"

To:

Call-ID: ...

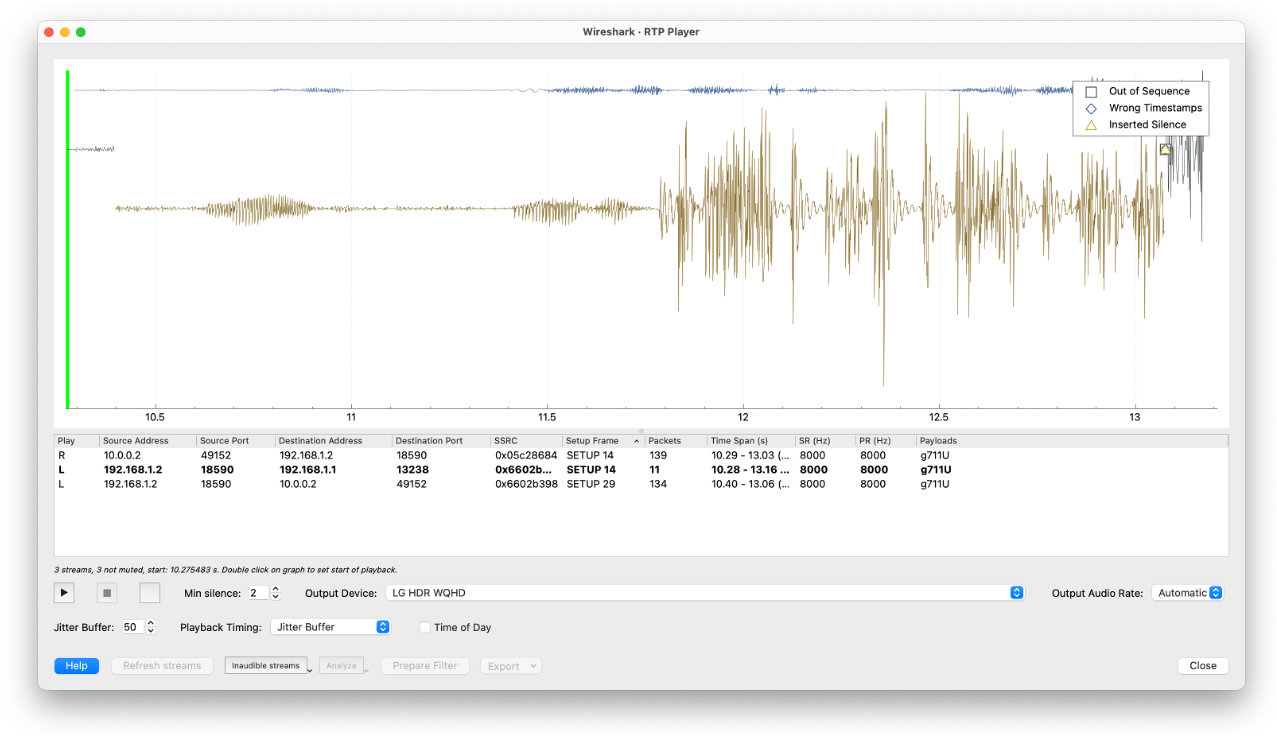

CSeq: 1 INVITE 5.3 RTP graf jitteru

Prejdite do Telephony → RTP → Show All Streams, zvoľte tok a kliknite na Graph. Vidíme jitter a packet loss. To pomáha určiť kvalitu hovoru.

6. Tipy a triky pre efektívnu prácu

- tcp.stream eq N – sleduje konkrétnu TCP session, napríklad OAuth handshake.

- Wireshark Coloring Rules – zvýraznite SIP odpovede s 4xx/5xx stavmi.

- Export PDML – XML formát pre automatizované skripty, napr. v Python → analýza hlavičiek/HMAC value.

- Prepísanie hlavičiek v trace – anonymizujte citlivé dáta (tokeny, heslá) pred zdieľaním trace súboru.

7. Často kladené otázky (FAQ)

Čo ak VoIP tok beží cez SRTP?

Wireshark SRTP nedekóduje bez kľúča, ale môžete odfiltrovať signaling (+ port) a sledovať handshake.

Filter napr.: udp.port == 5060 alebo srtp.

Sú HTTPS pakety sledovateľné?

Nie – ale môžete analyzovať TCP handshake & SNI cez filter TLS:

tls.handshake.extensions_server_name == "api.example.com"Adaptovať pre mobilné aplikácie?

Áno – zachytávajte handshake cez TCP a HTTPS, hľadajte REST endpointy cez filter http.request.uri contains "/api/".

8. Záver

Filtrovanie API a VoIP paketov vo Wiresharku výrazne urýchli a zefektívni vašu sieťovú analýzu. Pomocou presných filtrov, coloring rules a RTP grafov odhalíte nielen chyby v komunikácii, ale aj pokusy o MITM útok. Ak chcete posunúť svoje schopnosti ďalej, odporúčam kurz Analýza TCP/IP sietí cez Wireshark (Baby Hacking), kde si všetko vyskúšate na reálnych lab scénároch.

Viac informacií preberáme na kurze:

Kurz NAW - Analýza TCP/IP sietí cez Wireshark (Baby Hacking)

Súvisiace články:

- TCP vs UDP: Kľúčové rozdiely a použitie v praxi

- Diagnostika TCP/IP sietí – nauč sa riešiť chyby ako profi

- IPv4 adresovanie krok za krokom – rozumej subnetom a CIDR

- Nákup verejných IPv4 adries – čo, kde a za koľko?

- Dynamické smerovanie: RIP, OSPF i EIGRP v akcii

- Windows TCP/IP nástroje pre sieťovú diagnostiku – ipconfig, traceroute, pathping

- Ako fungujú metódy forwardovania (Store‑and‑Forward, Cut‑Through, Fast‑Forward) na Cisco switchoch