Site‑to‑Site IPSec VPN na Cisco: bezpečné spojenie pobočiek jednoducho

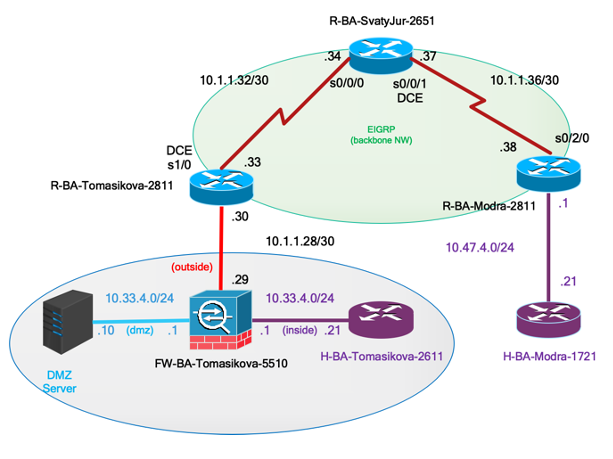

Bezpečná komunikácia medzi pobočkami je dnes štandardom v každej serióznej infraštruktúre. Ak spravujete sieť s viacerými lokalitami a chcete zabezpečiť dôverné a overené spojenie, Site-to-Site IPSec VPN je nevyhnutnou súčasťou vášho arzenálu. V tomto článku si podrobne vysvetlíme, ako nakonfigurovať Site-to-Site VPN medzi dvomi Cisco zariadeniami – najčastejšie ASA firewally alebo smerovače – s dôrazom na praktické pochopenie.

Čo je to IPSec VPN a prečo je dôležitá?

IPSec VPN (Internet Protocol Security Virtual Private Network) umožňuje bezpečný prenos dát cez nedôveryhodné siete, najčastejšie cez internet. Pomocou šifrovania a autentifikácie zabezpečí, že dáta medzi dvoma pobočkami nebudú čitateľné pre tretie strany.

Site-to-Site vs. Remote Access VPN

- Site-to-Site VPN: Trvalé spojenie medzi dvoma lokalitami (napr. pobočka A ↔ pobočka B).

- Remote Access VPN: Pripojenie jedného klienta (notebook, mobil) k sieti centrálnej organizácie.

V tomto článku sa sústredíme na Site-to-Site riešenie.

Kroky konfigurácie IPSec VPN na Cisco ASA alebo smerovači

Nasledujúce kroky zodpovedajú praktickému postupu z laboratórií kurzu COS:

1. Definovanie ACL pre zaujímavý traffic

Najprv definujeme, ktorý traffic má byť tunelovaný (napr. LAN pobočky A ↔ LAN pobočky B):

access-list VPN-ACL extended permit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

2. Vytvorenie transform setu

Transform set definuje spôsob šifrovania a autentifikácie:

crypto ipsec transform-set VPN-SET esp-aes esp-sha-hmac

3. Vytvorenie crypto mapy

crypto map VPN-MAP 10 match address VPN-ACL crypto map VPN-MAP 10 set peer 203.0.113.1 crypto map VPN-MAP 10 set transform-set VPN-SET crypto map VPN-MAP interface outside

4. Konfigurácia ISAKMP (IKE fáza 1)

crypto isakmp policy 10 encryption aes hash sha authentication pre-share group 2 lifetime 86400 crypto isakmp key cisco123 address 203.0.113.1

5. Priradenie mapy na rozhranie

Crypto mapa sa musí pripojiť na externé rozhranie (napr. „outside“):

crypto map VPN-MAP interface outside

6. Overenie a testovanie VPN tunela

- Ping medzi koncovými zariadeniami

- Príkaz:

show crypto isakmp sa– stav fázy 1 - Príkaz:

show crypto ipsec sa– počet zašifrovaných/dešifrovaných paketov

Najčastejšie chyby pri konfigurácii

Začiatočníci sa často stretnú s nasledovnými problémami:

- Zabudnutie priradiť crypto map k rozhraniu

- Nesúlad v nastavení kryptomáp na oboch stranách (šifra, hash, lifetime)

- ACL definujúca zaujímavý traffic je príliš úzka alebo naopak zahŕňa nevhodné podsiete

Rozšírené možnosti: dynamické Site-to-Site VPN

V prípade, že na strane jednej pobočky nepoznáte verejnú IP adresu (napr. dynamicky prideľovaná), môžete použiť tzv. „Dynamic crypto map“:

crypto dynamic-map DYN-VPN 10 set transform-set VPN-SET crypto map VPN-MAP 65535 ipsec-isakmp dynamic DYN-VPN

Tento prístup je vhodný najmä pre menšie pobočky bez statickej IP adresy.

IPSec VPN a bezpečnostná politika organizácie

VPN by mala byť súčasťou širšej bezpečnostnej stratégie. Dôležité je pravidelne rotovať predzdieľané kľúče, monitorovať štatistiky tunela a používať silné šifrovacie algoritmy (napr. AES-256).

Záver

Site-to-Site VPN je základným stavebným prvkom pri prepájaní firemných lokalít. Správne nakonfigurované spojenie zabezpečí nielen bezpečný prenos dát, ale aj vyššiu spoľahlivosť siete. Vďaka kurzom ako COS sa túto technológiu naučíte rýchlo a prakticky. Ak chcete získať superschopnosť ochraňovať Cisco sieť, prihláste sa ešte dnes.

Viac informacií preberáme na kurze:

Kurz COS - Hrdý majiteľ novej superschopnosti: Ochranca Cisco Siete

Súvisiace články:

- TCP vs UDP: Kľúčové rozdiely a použitie v praxi

- Diagnostika TCP/IP sietí – nauč sa riešiť chyby ako profi

- IPv4 adresovanie krok za krokom – rozumej subnetom a CIDR

- Nákup verejných IPv4 adries – čo, kde a za koľko?

- Dynamické smerovanie: RIP, OSPF i EIGRP v akcii

- Windows TCP/IP nástroje pre sieťovú diagnostiku – ipconfig, traceroute, pathping

- Ako fungujú metódy forwardovania (Store‑and‑Forward, Cut‑Through, Fast‑Forward) na Cisco switchoch